Este blog tiene el fin de facilitar el aprendizaje y dar información de informática y tecnología

miércoles, 26 de septiembre de 2012

martes, 25 de septiembre de 2012

viernes, 21 de septiembre de 2012

10º LENGUAJES DE PROGRAMACIÓN - VISUAL BASIC

Desde

sus comienzos el hombre ha estado en la libertad de pensar y decidir.

Está condición es la que lo hace diferente de otros seres.

Cuando

DIOS creó al hombre, en su infinito amor le dió el beneficio del libre

albeldrio, ya había sucedido en el cielo, que un ángel se había

rebelado, pues según el, DIOS era un ser tirano y controlador y que sus

criaturas solo le servían por temor y no por amor. Así que después de

este lamentable hecho, al crear al hombre le otorgó el mismo don que

había dado a sus otras criaturas y como prueba de su libertad puso un

árbol especial en el huerto, del cual no debían comer si no querían

morir. Sin embargo este ángel que se había rebelado, se disfrazó de

serpiente para poder engañar a Eva. Uso palabras seductoras y Eva cedió a

la tentación y luego Adán. DIOS habría podido programarnos para que no

pecaramos, para que no escogieramos desobedecerlo, pero por su infinito e

inigualable amor, decidió permitir que lo amáramos por elección y no

por obligación.

MICROSOFT VISUAL BASIC

ACTIVIDAD

Publique

en su blog una imagen de la interfaz de visual basic con las barras

(debe realizarla usted mismo, no copiarla de mi blog, ni mucho menos de

alguna página de internet)

Es un lenguaje de programación visual

Es un lenguaje de 4º generación: Un gran número de tareas se realizan sin escribir el código

Es

basado en objetos, aunque no es orientado a objetos. Los objetos en

Visual Basic tienen propiedades y métodos, pero no tienen herencia y

polimorfismo.

Ventajas de Visual Basic

Facilidad de Manejo

Desventajas de Visual Basic

Velocidad y Eficiencia en las aplicaciones

Visual Basic es un programa de Microsoft y está orientado a la creación de aplicaciones para Windows.

FORMULARIO Y CONTROLES

CONTROL: Los

botones, las cajas de dialogo y de texto, las cajas de selección

desplegables, los botones de opción y de selección, las barras de

desplazamiento horizontales y verticales, los gráficos, los menús y

muchos otros tipos de elementos.

FORMULARIOS: Es una ventana. Un formulario puede ser considerado como una especie de contenedor para los controles.

OBJETOS Y PROPIEDADES

OBJETOS: Formularios y los distintos de controles

PROPIEDADES:

Definen el aspecto gráfico de los objetos y su forma de responder a las

acciones del usuario. Cada propiedad tiene un nombre que viene ya

definido por el lenguaje.

NOMBRES DE LOS OBJETOS

Cada

objeto debe tener un nombre, por medio del cual se hace referencia a

dicho objeto. La aplicación asigna un nombre por defecto, sin embargo

este nombre solo hace referencia al tipo de control y no a su uso. Por

lo tanto es importante asignarle un nombre que se relacione con la

función que realiza.

CONOCIENDO EL ENTORNO DE VISUAL BASIC

VENTANA PRINCIPAL

CAJA DE HERRAMIENTAS:

Provee de un conjunto de herramientas que permiten colocar los

controles en el formulario durante el diseño de la interfaz gráfica del

usuario

FORMULARIO: Son

las zonas de la pantalla sobre las que se diseña el programa y sobre

las que se situan los controles o herramientas. Al ejecutar el programa

el formulario se convertirá en la ventana de la aplicación donde

aparecerán los botones, el texto, los gráficos, etc.

VENTANA DEL PROYECTO: Permite

acceder a los diferentes formularios y módulos que componen el

proyecto. Desde ella se puede ver el diseño gráfico de dichos

formularios (botón View Object), y también permite editar el código que

contienen (botón View Code).

VENTANA DE PROPIEDADES: Muestra las propiedades de cada uno de los objetos (controles)

POSICIÓN DEL FORMULARIO: Permite

determinar la posición en la que el formulario aparecerá sobre la

pantalla cuando se haga visible al ejecutar la aplicación

EDITOR DE CODIGO: Muestra el código generado y escrito por el usuario

VARIABLES Y CONSTANTES

Una variable es un nombre que designa a una zona de memoria (se trata por tanto de un identificador), que contiene un valor de un tipo de información.

Tal

y como su nombre indica, las variables pueden cambiar su valor a lo

largo de la ejecución de un programa. Completando las variables existe

lo que se llaman las constantes, las cuales son identificadores pero con

la particularidad de que el valor que se encuentra en ese lugar de la

memoria solo puede ser asignado una unica vez.

El

nombre de una variable (o de una constante) tiene que comenzar siempre

por una letra y puede tener una longitud hasta 256 caracteres. No se

admiten espacios o caracteres en blanco, ni puntos (.), ni otros

caracteres especiales.

TIPOS DE DATOS

TIPOS OPERADORES

SENTENCIAS DE CONTROL

IF

xxxxxxx THEN xxxxxx ELSE: Es una estructura que permite ejecutar

condicionalmente una o más sentencias. Ejemplo: IF a=b THEN 'a y b son

iguales' ELSE 'a y b son diferentes'

SELECT CASE: Esta sentencia permite ejecutar una de entre varias acciones en función del valor de una expresión.

FOR

xxxxx NEXT: La sentencia For da lugar a un lazo o bucle, y permite

ejecutar un conjunto de sentencias cierto número de veces.

DO

xxxxx LOOP: Un loop (bucle) repite la ejecución de un conjunto de

sentencias mientras una condición dada sea cierta o hasta que una

condición dada sea cierta. La condición puede ser verificada antes o

después de ejecutarse el conjunto de sentencias.

WHILE xxxxx WEND: Esta sentencia es otra forma de generar bucles que se recorren mientras se cumpla la condición inicial.

FOR

EACH xxxxx NEXT: Es similar al bucle for, con la diferencia de que la

variable que controla la repetición del bucle no toma valores entre un

mínimo y un máximo, sino a partir de los elementos de un array (o de una

colección de objetos)

11º EVALUACIÓN EVIDENCIAS FOLDER SENA

Descargue el documento del siguiente enlace: http://www.mediafire.com/view/?nd4hcot766gk5gr

jueves, 13 de septiembre de 2012

7º BLOG

BLOG

Un blog, o en español bitacora, es un sitio web que se actualiza en forma periódica (constamente, ya sea al día, a la semana, mensual) y que recopila textos o artículos de uno o varios autores, apareciendo primero el más reciente, y donde el autor conserva siempre la libertad de dejar publicado lo que crea pertinente.

El término en inglés blog o weblog proviene de la unión de 2 palabras, web y log (log quiere decir diario). El término bitácora, se utiliza preferentemente cuando el autor escribe sobre su propia vida como si fuese un diario, pero publicado en la web.

Habitualmente en cada artículo de un blog, los lectores puede escribir sus comentarios y el autor darles respuesta de forma que es posible establecer un diálogo, aunque depende de la decisión del autor y también de las herramientas para diseñar el blog.

El uso o tema de cada blog es particular, los hay de tipo: periodístico, empresarial o corporativo, tecnológico, educativo (edublog), político, personal.

Antes de que los blogs se hicieran populares, existían comunidades digitales como USENET, xrt, listas de correo electrónico y BBS. En los años 90 los programas para crear foros de internet como WebEx, posibilitaron conversaciones con hilos. Los hilos son mensajes que están relacionados con un tema del foro.

El blog moderno es una evolución de los diaros en línea, donde la gente escribía sobre su vida personal.

Los primeros blogs eran simplemente componentes actualizados de sitios web comunes, sin embargo, la evolución de las herramientas que facilitaban la producción y mantenimiento de artículos web publicados y ordenados en forma cronológica, hizo que muchos pudieran publicar sin necesidad de que tuvieran conocimientos técnicos.

El término "weblog" fue acuñado por Jorn Barger, el 17 de diciembre de 1997. La forma corta "blog" fue acuñada por Peter Merholz. Fue asumido rapidamente como nombre y verbo.

Tras un comienzo lento, los blogs se fueron popularizando, el sitio Xanga fue lanzado en 1996, y fue creciendo. El uso de los blog se difundió durante 1999.

Openda Diary fue lanzado en 1998, innovaba al ser un blog comunitario, apareció LiveJournal en 1999, Pitas.com en 1999, como una alternativa más facil para mantener una "página de noticias", luego Diaryland también en 1999. En agosto de 1999 Evan Williams y Meg Hourihan (Pyra Labs) lanzaron blogger.com que fue adquirido por google en 2003.

El bloggin combinaba la página web personal con herramientas para poder enlazar con otras páginas más facilmente, haciendo uso de permalinks, blogrolls y trackbacks, junto a los motores de busqueda de weblogs permitió a los blogueros llevar un seguimiento de los hilos que se relacionaban con otros usuarios.

Los primeros blogs estadounidenses populares aparecieron en 2001

Entre los servidores de Blogs más populares se encuentran Blogger y WordPress.

Existen varias herramientas de mantenimiento de blogs que permiten, muchas de ellas gratuitamente y sin necesidad de elevados conocimientos técnicos, administrar todo el weblog, coordinar, borrar o reescribir los artículos, moderar los comentarios de los lectores, etc. Actualmente su modo de uso se ha simplificado a tal punto que casi cualquier usuario es capaz de crear y administrar un blog personal.

Las herramientas de mantenimiento de blog se clasifican principalmente en dos tipos, aquellas que ofrecen una solución completa de alojamiento, gratuita (freewebs, blogger, liverjournal) y aquellas que solo consisten en un software que al ser instalado en un sitio web, permiten crear, editar y administar un blog (wordpress, movable type)

Las herramientas que proporcionan alojamiento gratuito asignan al usuario una dirección web (en el caso de blogger, blogspot.com) y le proveen de una interfaz a través de la cual se puede añadir y editar contenido.

Existen una serie de elementos comunes a todos los blogs

Formularios: mediante los cuales se permite a otros usuarios de la web, añadir comentarios a cada entrada.

Enlaces: suelen incluirse enlaces a otras páginas web como referencias o para ampliar la información.

Enlaces inversos: algunas anotaciones o historias permiten que se les haga backtrack (enlace inverso o retroenlace) que permtie saber si alguien a enlazado nuestra entrada.

Fotografías y Videos: Es posible agregar fotografías y videos a los blogs, a los que se le ha llamado fotoblogs o videoblogs respectivamente.

Redifusión: característica de los blogs que permiten multiplicidad de formatos en los que se publican.

Características sociales: los sitios de notiticas o periódicos suelen ser administrados por profesionales, mientras que los weblogs son principalmente personales.

Un aspecto importante de los weblogs es un interactividad.

Al igual que en los foros, los principales enemigos de un weblog, son:

Spam

Troles

Leechers

Fake (usuarios que se hace pasar por otro usuario)

Titeres (usuarios que se hacen pasar por varios usuarios)

Newbies (recien llegados)

Chaters (dificultades por su escritura)

Algunas variantes del weblogs son:

openblogs

fotologs

vlog (videoblogs)

audioblogs

moblogs (desde teléfonos moviles)

Podcast

Un blog, o en español bitacora, es un sitio web que se actualiza en forma periódica (constamente, ya sea al día, a la semana, mensual) y que recopila textos o artículos de uno o varios autores, apareciendo primero el más reciente, y donde el autor conserva siempre la libertad de dejar publicado lo que crea pertinente.

El término en inglés blog o weblog proviene de la unión de 2 palabras, web y log (log quiere decir diario). El término bitácora, se utiliza preferentemente cuando el autor escribe sobre su propia vida como si fuese un diario, pero publicado en la web.

Habitualmente en cada artículo de un blog, los lectores puede escribir sus comentarios y el autor darles respuesta de forma que es posible establecer un diálogo, aunque depende de la decisión del autor y también de las herramientas para diseñar el blog.

El uso o tema de cada blog es particular, los hay de tipo: periodístico, empresarial o corporativo, tecnológico, educativo (edublog), político, personal.

Antes de que los blogs se hicieran populares, existían comunidades digitales como USENET, xrt, listas de correo electrónico y BBS. En los años 90 los programas para crear foros de internet como WebEx, posibilitaron conversaciones con hilos. Los hilos son mensajes que están relacionados con un tema del foro.

El blog moderno es una evolución de los diaros en línea, donde la gente escribía sobre su vida personal.

Los primeros blogs eran simplemente componentes actualizados de sitios web comunes, sin embargo, la evolución de las herramientas que facilitaban la producción y mantenimiento de artículos web publicados y ordenados en forma cronológica, hizo que muchos pudieran publicar sin necesidad de que tuvieran conocimientos técnicos.

El término "weblog" fue acuñado por Jorn Barger, el 17 de diciembre de 1997. La forma corta "blog" fue acuñada por Peter Merholz. Fue asumido rapidamente como nombre y verbo.

Tras un comienzo lento, los blogs se fueron popularizando, el sitio Xanga fue lanzado en 1996, y fue creciendo. El uso de los blog se difundió durante 1999.

Openda Diary fue lanzado en 1998, innovaba al ser un blog comunitario, apareció LiveJournal en 1999, Pitas.com en 1999, como una alternativa más facil para mantener una "página de noticias", luego Diaryland también en 1999. En agosto de 1999 Evan Williams y Meg Hourihan (Pyra Labs) lanzaron blogger.com que fue adquirido por google en 2003.

El bloggin combinaba la página web personal con herramientas para poder enlazar con otras páginas más facilmente, haciendo uso de permalinks, blogrolls y trackbacks, junto a los motores de busqueda de weblogs permitió a los blogueros llevar un seguimiento de los hilos que se relacionaban con otros usuarios.

Los primeros blogs estadounidenses populares aparecieron en 2001

Entre los servidores de Blogs más populares se encuentran Blogger y WordPress.

Existen varias herramientas de mantenimiento de blogs que permiten, muchas de ellas gratuitamente y sin necesidad de elevados conocimientos técnicos, administrar todo el weblog, coordinar, borrar o reescribir los artículos, moderar los comentarios de los lectores, etc. Actualmente su modo de uso se ha simplificado a tal punto que casi cualquier usuario es capaz de crear y administrar un blog personal.

Las herramientas de mantenimiento de blog se clasifican principalmente en dos tipos, aquellas que ofrecen una solución completa de alojamiento, gratuita (freewebs, blogger, liverjournal) y aquellas que solo consisten en un software que al ser instalado en un sitio web, permiten crear, editar y administar un blog (wordpress, movable type)

Las herramientas que proporcionan alojamiento gratuito asignan al usuario una dirección web (en el caso de blogger, blogspot.com) y le proveen de una interfaz a través de la cual se puede añadir y editar contenido.

Existen una serie de elementos comunes a todos los blogs

Formularios: mediante los cuales se permite a otros usuarios de la web, añadir comentarios a cada entrada.

Enlaces: suelen incluirse enlaces a otras páginas web como referencias o para ampliar la información.

- Enlaces permanentes (permalinks)

- Archivos de las anotaciones anteriores

- Lista de enlaces a otros weblogs.

Enlaces inversos: algunas anotaciones o historias permiten que se les haga backtrack (enlace inverso o retroenlace) que permtie saber si alguien a enlazado nuestra entrada.

Fotografías y Videos: Es posible agregar fotografías y videos a los blogs, a los que se le ha llamado fotoblogs o videoblogs respectivamente.

Redifusión: característica de los blogs que permiten multiplicidad de formatos en los que se publican.

Características sociales: los sitios de notiticas o periódicos suelen ser administrados por profesionales, mientras que los weblogs son principalmente personales.

Un aspecto importante de los weblogs es un interactividad.

Al igual que en los foros, los principales enemigos de un weblog, son:

Spam

Troles

Leechers

Fake (usuarios que se hace pasar por otro usuario)

Titeres (usuarios que se hacen pasar por varios usuarios)

Newbies (recien llegados)

Chaters (dificultades por su escritura)

Algunas variantes del weblogs son:

openblogs

fotologs

vlog (videoblogs)

audioblogs

moblogs (desde teléfonos moviles)

Podcast

miércoles, 12 de septiembre de 2012

8º VIRUS Y AMENAZAS

1. Definir que es seguridad

Se puede definir como una sensación de paz,

tranquilidad, calma, proteger

2. Definir que es una amenaza

Todo aquello que atenta contra la seguridad

3. Definir que es seguridad informática

Es la acción de proteger, cuidar la información

Se entiende por seguridad de la información

a todas aquellas medidas preventivas y reactivas del hombre, de las

organizaciones y de los sistemas tecnológicos que permitan resguardar y

proteger la información buscando mantener la confidencialidad, la

disponibilidad e Integridad de la misma.

SEGURIDAD INFORMÁTICA

Entre las fuentes de amenaza para la

seguridad informática, los virus son uno de los principales agentes dañinos.

VIRUS

Un virus informático es un malware que tiene

por objeto alterar el normal funcionamiento de la computadora, sin el permiso o

el conocimiento del usuario.

Pequeño software que al igual que un virus biológico, infecta la computadora y se propaga en ella con diversos propósitos como dañar, molestar, robar información, etc.

El primer virus fue llamado Creeper, creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «I'm a creeper... catch me if you can!» (¡Soy una enredadera... agárrame si puedes!). Para eliminar este problema se creó el primer programa antivirus denominado Reaper (cortadora).

El término virus no se adoptaría hasta 1984

Sus inicios fueron en los laboratorios de Bell Computers. Cuatro programadores (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) desarrollaron un juego llamado Core War, el cual consistía en ocupar toda la memoria RAM del equipo contrario en el menor tiempo posible.

CARACTERÍSTICAS DE UN VIRUS

Dado que una característica de los virus es

el consumo de recursos, los virus ocasionan problemas tales como: pérdida de

productividad, cortes en los sistemas de información o daños a nivel de datos.

Una de las características es la posibilidad

que tienen de diseminarse por medio de replicas y copias. Las redes en la

actualidad ayudan a dicha propagación cuando éstas no tienen la seguridad

adecuada.

Otros daños que los virus producen a los

sistemas informáticos son la pérdida de información, horas de parada

productiva, tiempo de reinstalación, etc.

FORMAS COMUNES DE CONTAGIO

Existen dos grandes clases de contagio. En

la primera, el usuario, en un momento dado, ejecuta o acepta de forma

inadvertida la instalación del virus. En la segunda, el programa malicioso

actúa replicándose a través de las redes. En este caso se habla de gusanos.

En cualquiera de los dos casos, el sistema

operativo infectado comienza a sufrir una serie de comportamientos anómalos o

imprevistos. Dichos comportamientos pueden dar una pista del problema y

permitir la recuperación del mismo.

Dentro de las contaminaciones más frecuentes

por interacción del usuario están las siguientes:

·

Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

·

Ingeniería social, mensajes como ejecute este programa y gane un premio,

o, más comúnmente: Haz 2 clics y gana 2 tonos para móvil gratis..

·

Entrada de información en discos de otros usuarios infectados.

·

Instalación de software modificado o de dudosa procedencia.

TIPOS DE AMENAZAS O

VIRUS E IMITACIONES

Existen diversos tipos de virus, varían

según su función o la manera en que éste se ejecuta en nuestra computadora

alterando la actividad de la misma, entre los más comunes están:

Software Espía (spyware): Es cualquier aplicación informática que recolecta información valiosa de la computadora donde está operando.

Troyano (Trojan): Programa tipo virus que queda activo en el sistema y abre un puerto de entrada, haciendo que la PC quede expuesta y pueda ser accedida en forma remota.

Gusano (Worm): Tipo de virus que tiene la capacidad de replicarse a sí mismo. Tienes 2 tipos de variantes. Los que consumen recursos de la computadora y los que usan la red para auto replicarse.

Existen diferentes tipos de gusanos

Gusanos de E-mail

Gusanos de IRC

IRC: (Internet Relay Chat) es un protocolo de comunicación en tiempo real basado en texto, que permite debates entre dos o más personas. Se diferencia de la mensajería instantánea en que los usuarios no deben acceder a establecer la comunicación de antemano, de tal forma que todos los usuarios que se encuentran en un canal pueden comunicarse entre sí, aunque no hayan tenido ningún contacto anterior.

IRC: (Internet Relay Chat) es un protocolo de comunicación en tiempo real basado en texto, que permite debates entre dos o más personas. Se diferencia de la mensajería instantánea en que los usuarios no deben acceder a establecer la comunicación de antemano, de tal forma que todos los usuarios que se encuentran en un canal pueden comunicarse entre sí, aunque no hayan tenido ningún contacto anterior.

Gusanos de Mensajería Instantánea

Gusanos de Redes de Intercambio de archivos (p2p)

Gusanos de Internet

Phishing (Carnada – Morder el anzuelo): Es un tipo de engaño creado por hackers malintencionados (crackers), con el objetivo de obtener de información importante como números de tarjetas de crédito, claves, datos de cuentas bancarias, etc.

Spamming (correo no deseado) Es el abuso de cualquier tipo de sistemas de mensajes electrónicos (mensajería instantánea, foros, blogs, etc.)

El spamming generalmente es originado por el

ánimo de lucro

Bombas lógicas o de tiempo: Son programas que se activan al producirse un acontecimiento determinado. La condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas (Bombas Lógicas). Si no se produce la condición permanece oculto al usuario.

Hoax: Los hoax no son virus ni tienen capacidad de reproducirse por si solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos. Suelen apelar a los sentimientos morales ("Ayuda a un niño enfermo de cáncer") o al espíritu de solidaridad ("Aviso de un nuevo virus peligrosísimo") y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos.

Joke: Al igual de los hoax, no son virus, pero son molestos, un ejemplo: una página pornográfica que se mueve de un lado a otro, y si se le llega a dar a errar es posible que salga una ventana que diga: OMFG!! No se puede cerrar!

Tipos de Virus

Los virus se pueden clasificar de la

siguiente forma:

Virus residentes

La característica principal de estos virus

es que se ocultan en la memoria RAM de forma permanente o residente. De este

modo, pueden controlar e interceptar todas las operaciones llevadas a cabo por

el sistema operativo, infectando todos aquellos ficheros y/o programas que sean

ejecutados, abiertos, cerrados, renombrados, copiados, Algunos ejemplos de este

tipo de virus son: Randex, CMJ, Meve, MrKlunky.

Virus de acción directa

Al contrario que los residentes, estos virus

no permanecen en memoria. Por tanto, su objetivo prioritario es reproducirse y

actuar en el mismo momento de ser ejecutados. Al cumplirse una determinada

condición, se activan y buscan los ficheros ubicados dentro de su mismo

directorio para contagiarlos.

Virus de sobreescritura

Estos virus se caracterizan por destruir la

información contenida en los ficheros que infectan. Cuando infectan un fichero,

escriben dentro de su contenido, haciendo que queden total o parcialmente

inservibles.

Virus de boot(bot_kill) o de arranque

Los términos boot o sector de arranque hacen

referencia a una sección muy importante de un disco (tanto un disquete como un

disco duro respectivamente). En ella se guarda la información esencial sobre

las características del disco y se encuentra un programa que permite arrancar

el ordenador.Este tipo de virus no infecta ficheros, sino los discos que los

contienen. Actúan infectando en primer lugar el sector de arranque de los

disquetes. Cuando un ordenador se pone en marcha con un disquete infectado, el

virus de boot infectará a su vez el disco duro.

Los virus de boot no pueden afectar al

ordenador mientras no se intente poner en marcha a éste último con un disco

infectado. Por tanto, el mejor modo de defenderse contra ellos es proteger los

disquetes contra escritura y no arrancar nunca el ordenador con un disquete

desconocido en la disquetera.

Algunos ejemplos de este tipo de virus son:

Polyboot.B, AntiEXE.

Virus de macro

El objetivo de estos virus es la infección

de los ficheros creados usando determinadas aplicaciones que contengan macros:

documentos de Word (ficheros con extensión DOC), hojas de cálculo de Excel

(ficheros con extensión XLS), bases de datos de Access (ficheros con extensión

MDB), presentaciones de PowerPoint (ficheros con extensión PPS), ficheros de

Corel Draw, etc. Las macros son micro-programas asociados a un fichero, que

sirven para automatizar complejos conjuntos de operaciones. Al ser programas,

las macros pueden ser infectadas.

Estos «macro virus» son capaces de tomar el

control del ambiente en el que «viven», llegando incluso a ser capaces de

saltar de una plataforma a otra (por ejemplo, un documento de una aplicación

creado en PC puede «infectar» a una Mac).

Virus de enlace o directorio

Los ficheros se ubican en determinadas

direcciones (compuestas básicamente por unidad de disco y directorio), que el

sistema operativo conoce para poder localizarlos y trabajar con ellos.

Virus cifrados

Más que un tipo de virus, se trata de una

técnica utilizada por algunos de ellos, que a su vez pueden pertenecer a otras

clasificaciones. Estos virus se cifran a sí mismos para no ser detectados por

los programas antivirus. Para realizar sus actividades, el virus se descifra a

sí mismo y, cuando ha finalizado, se vuelve a cifrar.

Virus polimórficos

Son virus que en cada infección que realizan

se cifran de una forma distinta (utilizando diferentes algoritmos y claves de

cifrado). De esta forma, generan una elevada cantidad de copias de sí mismos e

impiden que los antivirus los localicen a través de la búsqueda de cadenas o

firmas, por lo que suelen ser los virus más costosos de detectar.

Virus multipartites

Virus muy avanzados, que pueden realizar

múltiples infecciones, combinando diferentes técnicas para ello. Su objetivo es

cualquier elemento que pueda ser infectado: archivos, programas, macros,

discos, etc.

Virus del Fichero

Infectan programas o ficheros ejecutables (ficheros

con extensiones EXE y COM). Al ejecutarse el programa infectado, el virus se

activa, produciendo diferentes efectos.

Virus de FAT

La Tabla de Asignación de Ficheros o FAT es

la sección de un disco utilizada para enlazar la información contenida en éste.

Se trata de un elemento fundamental en el sistema.Los virus que atacan a este

elemento son especialmente peligrosos, ya que impedirán el acceso a ciertas

partes del disco, donde se almacenan los ficheros críticos para el normal

funcionamiento del ordenador.

Acciones de los virus

Algunas de las acciones de algunos virus

son:

Unirse a un programa instalado en el

ordenador permitiendo su propagación.

Mostrar en la pantalla mensajes o imágenes

humorísticas, generalmente molestas.

Ralentizar o bloquear el ordenador.

Destruir la información almacenada en el

disco, en algunos casos vital para el sistema, que impedirá el funcionamiento

del equipo.

Reducir el espacio en el disco.

Molestar al usuario cerrando ventanas,

moviendo el ratón...

Actores que amenazan la seguridad

Un cracker, es aquella persona con comportamiento compulsivo, que alardea de su capacidad para reventar sistemas electrónicos e informáticos. Un cracker es un hábil conocedor de programación de Software y Hardware; diseña y fabrica programas de guerra y hardware para reventar software y comunicaciones como el teléfono, el correo electrónico o el control de otros computadores remotos.

Un lammer es aquella persona deseosa de alcanzar el nivel de un hacker pero su poca formación y sus conocimientos les impiden realizar este sueño. Su trabajo se reduce a ejecutar programas creados por otros, a bajar, en forma indiscriminada, cualquier tipo de programa publicado en la red.

Un copyhacher' es una persona dedicada a falsificar y crackear hardware, específicamente en el sector de tarjetas inteligentes. Su estrategia radica en establecer amistad con los verdaderos Hackers, para copiarles los métodos de ruptura y después venderlos los bucaneros. Los copyhackers se interesan por poseer conocimientos de tecnología, son aficionados a las revistas técnicas y a leer todo lo que hay en la red. Su principal motivación es el dinero.

Un "bucanero" es un comerciante que depende exclusivamente de de la red para su actividad. Los "bucaneros" no poseen ningún tipo de formación en el área de los sistemas, si poseen un amplio conocimiento en área de los negocios.

Un phreaker se caracterizan por poseer vastos conocimientos en el área de telefonía terrestre y móvil, incluso más que los propios técnicos de las compañías telefónicas; recientemente con el auge de los celulares, han tenido que ingresar también al mundo de la informática y del procesamiento de datos.

Un newbie o "novato de red" es un individuo que sin proponérselo tropieza con una página de hacking y descubre que en ella existen áreas de descarga de buenos programas de hackeo, baja todo lo que puede y empieza a trabajar con ellos.

Un script kiddie o skid kiddie, es un simple usuariosde Internet, sin conocimientos sobre hackeo o crackeo que, aunque aficionado a estos tema, no los conoce en profundidad limitándose a recopilar información de la red y a buscar programas que luego ejecuta, infectando en algunos casos de virus a sus propios equipos.

MANDAMIENTOS DE LA SEGURIDAD INFORMÁTICA

1.Cuidaras

la seguridad del sistema Operativo.

2.Aplicaras

regularmente las actualizaciones de seguridad.

3.Emplearas

chequeadores de integridad, antivirus y antispyware.

4.Encriptarás

la información sensible.

5.Usarás

sólo modos seguros de acceder al e-mail.

6.Utilizarás

únicamente navegadores seguros para acceder a la web.

7.No

abrirás enlaces ni archivos sospechosos.

8.Ingresarás

datos críticos, sólo en sitios seguros.

9.Si

debes correr riesgos, usarás sandboxing.

10.Te

mantendrás informado sobre nuevas maneras de vulnerar tu seguridad.

METODOS DE PROTECCIÓN

PASIVOS:

· Evitar introducir a tu equipo medios de almacenamiento removibles que

consideres que pueden estar infectados

·

No instalar software “pirata”

·

Evitar descargar software de Internet

·

No Abrir mensajes provenientes de una dirección electrónica desconocida

ACTIVOS:

Antivirus: Son aplicaciones cuya

función es la de descubrir las trazas que han sido dejadas por un software

malicioso, para así poder detectarlo y eliminarlo y en algunos casos contener o

parar la contaminación. Su intención es mantener bajo control el sistema

mientras funciona, deteniendo las vías de infección conocidas y notificando al

usuario de posibles problemas de seguridad.

Filtro de Ficheros: Consiste en generar filtros de ficheros dañinos, si el ordenado está conectado a una red. Estos sistemas proporcionan seguridad sin requerir que el usuario intervenga, pueden ser más eficaces.

ANTIVIRUS

Nacieron como una herramienta simple, cuyo

objetivo fuera detectar y eliminar virus informáticos.

Hacen su aparición para el año de 1980

Con el transcurso del tiempo, la aparición

de sistemas operativos más avanzados e internet, los antivirus, han

evolucionado hacia programas más avanzados que no solo buscan detectar un virus

informático, sino bloquearlo y prevenir una infección por los mismos.

El funcionamiento entre los diferentes

antivirus varían entre unos y otros, normalmente se basan en contar con una

lista de virus conocidos y sus formas de reconocerlos.

Los antivirus han incorporado funciones de

detección proactiva (no se basan en una lista de virus conocidos, sino que

analizan el comportamiento de los archivos o sus comunicaciones para detectar

cuales son potencialmente dañinas) utilizando técnicas como al Heurística, HIPS

((Host-based Intrusion Prevention System), que se basa en el análisis de las

acciones de los ejecutables en el sistema para determinar si estas son

malignas), etc.

Un antivirus tiene un ( o varios)

componentes residentes en memoria que se encargan de analizar y verificar los

archivos abiertos, creados, modificados, ejecutados y transmitidos en tiempo

real (mientras el pc está en uso)

También cuentan con componentes de análisis

bajo demanda (scanners, exploradores) y módulos de protección de correo

electrónico, internet, etc.

El objetivo principal de un antivirus es

detectar la mayor cantidad de amenazas informáticas que puedan afectar un

ordenador y bloquearlas antes de que la

misma pueda infectar un equipo o poder eliminarlas tras la infección.

TIPOS DE VACUNAS USADOS POR LOS ANTIVIRUS PARA MANTENER LA SEGURIDAD EN UN COMPUTADOR

Solo detección: Solo detecta archivos

infectados no pueden eliminarlos o desinfectarlos.

Detección y Desinfección: Detectan archivos

infectados y que pueden desinfectarlos.

Detección y aborto de la acción: Detectan

archivos infectados y eliminan el archivo u objeto que tenga infección.

Comparación directa: Comparan directamente

los archivos para revisar si alguno está infectado.

Comparación por firmas: Comparan las firmas

de archivos sospechosos para saber si están infectados.

Comparación de signature de archivo:

Comparan los atributos guardados.

Métodos heurísticos: Usan métodos

heurísticas para comparar archivos.

Invocado por el usuario: Se activan

instantáneamente con el usuario.

Invocado por la actividad del sistema: Se

activan instantáneamente por la actividad del sistema.

Arreglar Flash

Descargar el archivo del siguiente enlace: http://ubuntuone.com/

martes, 11 de septiembre de 2012

6º ALMACENAMIENTO DE LA INFORMACIÓN

En el periodo anterior se trabajo en la conversión de unidades de

almacenamiento de información, ahora veremos en donde se guarda esta

información.

DISPOSITIVOS ("UNIDADES") DE ALMACENAMIENTO

Los dispositivos o unidades de almacenamiento de datos son dispositivos que leen o escriben datos en medios o soportes de almacenamiento, y juntos conforman la memoria secundaria o almacenamiento secundario de la computadora.

DISCO FLEXIBLE (DISQUETE, floppy disk o diskette)

ALMACENAMIENTO DE LA INFORMACIÓN

Antes de empezar con el almacenamiento vamos a definir 2 conceptos muy importantes:

Software:

Es el conjunto de los

programas de cómputo, procedimientos, reglas, documentación y datos

asociados que forman parte de las operaciones de un sistema de

computación. Considerando esta definición, el concepto de software

va más allá de los programas de computación en sus distintos

estados: código fuente, binario o ejecutable; también su

documentación, los datos a procesar e incluso la información de

usuario forman parte del software: es decir, abarca todo lo

intangible, todo lo «no físico» relacionado.

Hardware: corresponde a todas las partes

tangibles de un sistema informático; sus componentes son:

eléctricos, electrónicos, electromecánicos y mecánicos. Son

cables, gabinetes o cajas, periféricos de todo tipo y cualquier otro

elemento físico involucrado

En otras palabras, en el manejo de equipos electrónicos e informáticos, software es aquellos que incluso podemos ver, pero no podemos tocar (un juego, un programa, una video, una canción, etc.) y el hardware sería aquello que podemos ver e incluso toca con nuestras manos en forma física (El monitor, el CD, la impresora, una hoja de papel impresa, etc.)

ALMACENAMIENTO DE INFORMACIÓN

El es una de las actividades o capacidades más importantes que tiene

una computadora, ya que a través de esta propiedad el sistema puede

recordar la información guardada en la sección o proceso anterior.

Esta información suele ser almacenada en estructuras de información

denominadas archivos. La unidad típica de almacenamiento son los

discos magnéticos o discos duros, los discos flexibles o diskettes y

los discos compactos (CD-ROM)

DISPOSITIVOS ("UNIDADES") DE ALMACENAMIENTO

Los dispositivos o unidades de almacenamiento de datos son dispositivos que leen o escriben datos en medios o soportes de almacenamiento, y juntos conforman la memoria secundaria o almacenamiento secundario de la computadora.

Los sistemas informáticos pueden almacenar los

datos tanto interna (en la memoria) como externamente (en los

dispositivos de almacenamiento). Internamente, las instrucciones o

datos pueden almacenarse por un tiempo en los chips de silicio de la

RAM (memoria de acceso aleatorio) montados directamente en la placa

de circuitos principal de la computadora, o bien en chips montados en

tarjetasenergía eléctrica) por esta razón aparecen los

dispositivos de almacenamiento secundarios o auxiliares, los cuales

son capaces de conservar la información de manera permanente,

mientras su estado físico sea óptimo. Los dispositivos de

almacenamiento externo pueden residir dentro del CPU y están fuera

de la placa de circuito principal.

Las unidades de almacenamiento son dispositivos o periféricos del

sistema, que actúan como medio de soporte para la grabación de los

programas de usuario y de los datos que son manejados por las

aplicaciones que se ejecutan en estos sistemas; en otras palabras nos

sirven para guardar la información en nuestro computador. 8º TALLER SEGURIDAD INFORMÁTICA

-->

SEGURIDAD INFORMÁTICA

Trabajo en clase: Investigue y publique en su blog.

DEFINIR LOS SIGUIENTES

CONCEPTOS:

1. Que es Seguridad

2. Que es Información

3. Que es seguridad

informática

4. Que protege la

seguridad informática

5. De quien o de que se

protege la información

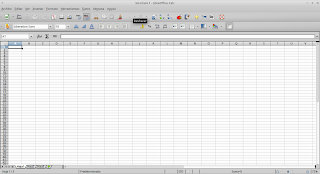

9º LIBREOFFICE CALC

LIBRE OFFICE CALC

LibreOffice Calc es un

software de hoja de cálculo. Crea las hojas en formato ODS (Open

Document Sheet), aprobado por ISO, pero además puede abrir y editar

archivos XLS(x) procedentes de Microsoft Excel. Tiene también una

serie de características adicionales exclusivas, incluyendo un

sistema que, automáticamente, define series de gráficas sobre la

base de la disposición de la información del usuario. Calc también

puede exportar hojas de cálculo al formato PDF directamente, sin

software adicional, como todos los demás elementos de la suite.

INTERFAZ LIBREOFFICE CALC

BARRAS DE LIBREOFFICE CALC

BARRA DE TÍTULO: Muestra

el nombre de la aplicación, nombre del documento actual y los

botones de maximizar, minimizar, cerrar, también puede mostrar uno

que permite enrollar y desenrollar.

BARRA DE MENÚ: Contiene

todas las opciones de la aplicación.

BARRA ESTÁNDAR:

Proporciona los comandos y las funciones más habituales de la

aplicación. Permite crear un documento nuevo, guardar los cambios y

el documento actual, imprimir, copiar, cortar y pegar entre otras

funciones.

BARRA DE FORMATEO

(FORMATO TEXTO): Permite darle forma, color y estilo al texto. En

esta barra se puede definir el tipo de letra, el tamaño, la

alineación, el color y algunas otras funciones y comandos.

BARRA DE FÓRMULAS:

Permite ver el nombre y contenido de una celda, así como modificar

su contenido. Para ver el contenido de una celda, basta con hacer

clic en ella y en la barra de fórmula se mostrará la función o

valores contenidos en ella. Si se quiere modificar su valor, se debe

hacer doble clic en la celda, o presionar la tecla F2 después de

haber seleccionado la celda.

BARRA DE FILAS Y

COLUMNAS: Muestra el nombre ( Números) de las filas (Horizontal) y

el nombre (Letras) de las columnas (Vertical) . La intersección

entre una fila y una columna es conocida con el nombre de celda. El

nombre de la celda estará compuesto por el nombre de la columna y

luego el nombre de la fila. Así por ejemplo, la intersección entre

la columna A y la fila 5 se llamará A5.

BARRA DE HOJAS:

LibreOffice-Calc, es una manejador de Hojas de Cálculo que conforman

un libro. Básicamente cada libro se compone de 3 hojas, a las que

pueden añadirse más según se necesite.

BARRA DE ESTADO: Permite

ver el estado actual del documento, tanto para identificar en que

hoja se encuentra actualmente, como para saber en que estado (modo)

se encuentra una celda, que funciones del teclado están activadas,

etc.

lunes, 10 de septiembre de 2012

8Aº EVALUACIÓN FINAL 3 PERIODO

Descargue la evaluación desde el siguiente enlace: 8º Evaluación Final 3 Periodo

Puede usar el manual de libreoffice-base para ayudarse (si no prestó atención en clase o sufre de pesima memoria producto de la flojera): Ayuda para la evaluación

Puede usar el manual de libreoffice-base para ayudarse (si no prestó atención en clase o sufre de pesima memoria producto de la flojera): Ayuda para la evaluación

viernes, 7 de septiembre de 2012

10º EVALUACION FINAL 3 PERIODO

10º EVALUACIÓN FINAL

3 PERIODO

ALGORITMOS Y DIAGRAMAS DE FLUJO DE DATOS

Fernando ha instalado una cabina

telefónica para la venta de minutos a destinos nacionales, para saber cuanto

debe cobrarle a cada persona por la llamada que realiza, Fernando verifica el

tiempo de duración de la llamada en minutos y el lugar al que llamo. El costo

por minuto de cada uno de los destinos disponibles es el siguiente:

INDICATIVO

|

DESTINO

|

COSTO

|

1

|

MEDELLÍN

|

250

|

2

|

BARRANQUILLA

|

300

|

3

|

CALI

|

300

|

4

|

BUCARAMANGA

|

200

|

5

|

CARTAGENA

|

350

|

Realice un diagrama de flujo que

permite facilitar el proceso de cobro de las llamadas y que en caso de que una

persona marque un indicativo diferente, le indique a Fernando que la persona se

ha equivocado.

Suscribirse a:

Comentarios (Atom)